19일 보안소프트웨어 ‘알약’ 개발사 이스트시큐리티티 시큐리티대응센터(이하 ESRC)가 국내 특정 암호화폐 거래소 회원들을 대상으로 한 이메일 해킹 공격 시도가 계속해서 포착되고 있다며 주의를 당부했다.

ESRC가 지난 6월부터 발생한 비슷한 유형의 해킹 이메일 기반 APT(지능형지속위협) 공격 캠페인을 분석하여 명명한 작전명 ‘무비코인’은 이메일로 공격을 수행하는 ‘스피어싱 피싱(Spear Phishing)’ 해킹 기법을 사용해 왔다.

공격에 사용되어 모두 동일한 취약점을 악용하는 HWP 확장자의 악성 문서파일들은 주로 △투자계약서_20190619 △(필수)외주직원 신상명세서 △에어컨 유지보수 특수조건 △시스템 포팅 계약서(수정) △현장프로젝트1 결과발표(4조) 등 한국어로 작성된 다양한 이름의 악성 파일을 첨부하고 있다고 전했다.

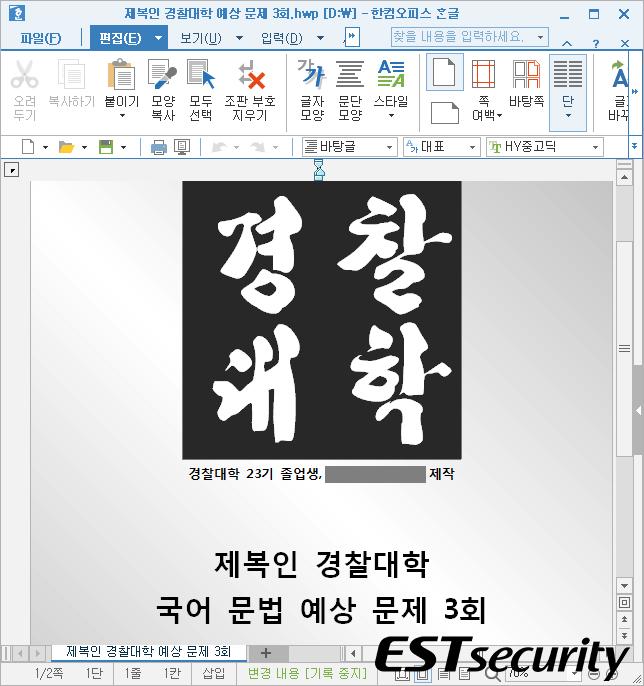

ESRC에 따르면 지난 18일에는 경찰대학 입시전문 사이트의 예상 문제 자료로 위장한 새로운 공격이 발견됐다.

해당 공격에 사용된 악성 문서 파일은 내부에 취약점 코드가 은밀하게 숨겨져 있어, 취약점이 보완되지 않은 구버전 문서 작성 프로그램을 사용할 경우 예기치 못한 보안 위협에 노출될 수 있다.

이러한 악성 코드에 감염될 경우 공격자가 지정한 특정 명령 제어(C2) 서버와의 은밀한 통신을 통해, 공격자가 사용자 PC를 원격제어할 수 있게 됨은 물론 추가 해킹 시도도 가능해 진다는 설명이다.

ESRC는 이번 공격의 배후에 북한 해킹 조직인 일명 ‘라자루스(Lazarus)’가 있을 것으로 추정했다.

라자루스는 2019년 7.7 DDoS 공격, 2014년 미국 소니픽쳐스 공격, 2016년 방글라데시 중앙은행 해킹, 2017년 워너크라이 랜섬웨어 유포 등 전 세계 이목을 집중시킨 보안 사고에 연루된 것으로 알려져 있으며, 지난 2017년 경찰청 사이버안전국이 수사 결과를 발표한 ‘국내 비트코인 거래소 대상 해킹 공격’과도 밀접한 관계가 있는 조직이다.

ESRC 측은 “이러한 APT 공격 유형은 기밀정보를 탈취하기 위한 고도화된 맞춤형 표적 공격 수법으로, 암호화폐 거래자를 겨냥해 매우 은밀하게 악성 행위를 진행하는 특징이 있다.”라며 “사용 중인 한컴 오피스 제품군을 최신 버전으로 업데이트하면, 이와 유사한 취약점을 사전에 충분히 예방할 수 있다.”라고 강조했다.

현재 알략에서는 해당 악성문서 파일 및 연관 악성코드에 대해 △Trojan.Agent.200192 △Trojan.Agent.96768C △Exploit.HWP.Agent △Backdoor.Agent.95232N △Trojan.Agent.61400dat 로 탐지중이다.

보다 다양한 정보 및 방송관련 소식은

공식 SNS채널을 통해 확인 가능합니다.

소식 감사합니다,^^